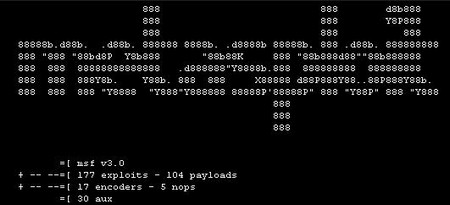

Metasploit Framework 4.16.37 Kiểm tra lỗi hệ thống

Metasploit Framework là một môi trường dùng để kiểm tra, tấn công và khai thác lỗi của các service. Metasploit được xây dựng từ ngôn ngữ hướng đối tượng Perl, với những components được viết bằng C, assembler, và Python.

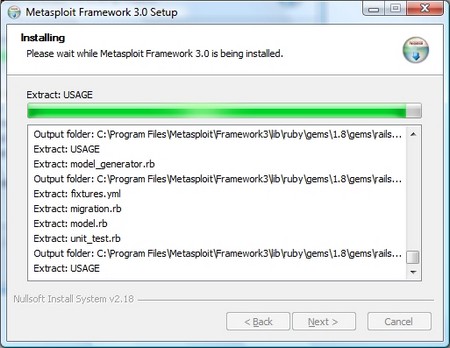

Metasploit có thể tự động update bắt đầu từ version 2.2 trở đi, sử dụng script msfupdate.bat trong thư mục cài đặt.

Các thành phần của Metasploit

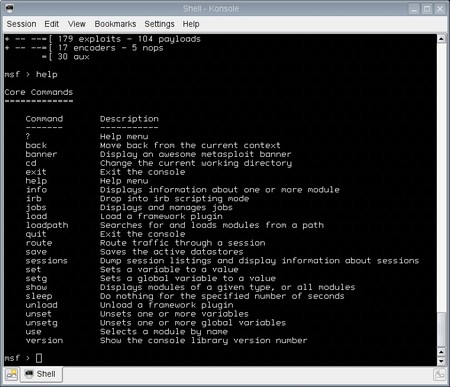

Metasploit hỗ trợ nhiều giao diện với người dùng:

- console interface: dùng msfconsole.bat. Msfconsole interface sử dụng các dòng lệnh để cấu hình, kiểm tra nên nhanh hơn và mềm dẻo hơn

- Web interface: dùng msfweb.bat, giao tiếp với người dùng thông qua giao diện web

- Command line interface: dùng msfcli.bat

Enviroment

- Global Enviroment:được thực thi thông qua 2 câu lệnh setg và unsetg, những options được gán ở đây sẽ mang tính toàn cục, được đưa vào tất cả các module exploits

- Temporary Enviroment: được thực thi thông qua 2 câu lệnh set và unset, enviroment này chỉ được đưa vào module exploit đang load hiện tại, không ảnh hưởng đến các module exploit khác

Bạn có thể lưu lại enviroment mình đã cấu hình thông qua lệnh save. Môi trường đó sẽ được lưu trong /.msf/config và sẽ được load trở lại khi user interface được thực hiện

Những options nào mà chung giữa các exploits module như là: LPORT, LHOST, PAYLOAD thì bạn nên được xác định ở Global Enviroment

vd: msf> setg LPORT 80

msf> setg LHOST 172.16.8.2

1. Chọn module exploit: lựa chọn chương trình, dịch vụ lỗi mà Metasploit có hỗ trợ để khai thác

- show exploits: xem các module exploit mà framework có hỗ trợ

- use exploit_name: chọn module exploit

- info exploit_name: xem thông tin về module exploit

Bạn nên cập nhật thường xuyên các lỗi dịch vụ trên www.metasploit.com hoặc qua script msfupdate.bat

2. Cấu hình module exploit đã chọn

- show options: Xác định những options nào cần cấu hình

- set : cấu hình cho những option của module đó

Một vài module còn có những advanced options, bạn có thể xem bằng cách gõ dòng lệnh show advanceds.

3. Verify những options vừa cấu hình:

check: kiểm tra xem những option đã được set chính xác chưa.

4. Lựa chọn target: lựa chọn hệ diều hành nào để thực hiện

- show targets: những target được cung cấp bởi module đó

-set: xác định target nào

vd: smf> use windows_ssl_pct

show targets

exploit sẽ liệt kê ra những target như: winxp, winxp SP1, win2000, win2000 SP1

5. Lựa chọn payload

- payload là đoạn code mà sẽ chạy trên hệ thống remote machine

- show payloads: liệt kê ra những payload của module exploit hiện tại

- info payload_name: xem thông tin chi tiết về payload đó

- set PAYLOAD payload_name: xác định payload module name.Sau khi lựa chọn payload nào, dùng lệnh show options để xem những options của payload đó

- show advanced: xem những advanced options của payload đó

6.Thực thi exploit

exploit: lệnh dùng để thực thi payload code. Payload sau đó sẽ cung cấp cho bạn những thông tin về hệ thống được khai thác .

-size-28x28-znd.jpg)